Algorytmy konsensusu Proof-of-Work i Proof-of-Stake w kryptowalutach: istota, zasady, porównanie, perspektywy. Rodzaje innych algorytmów

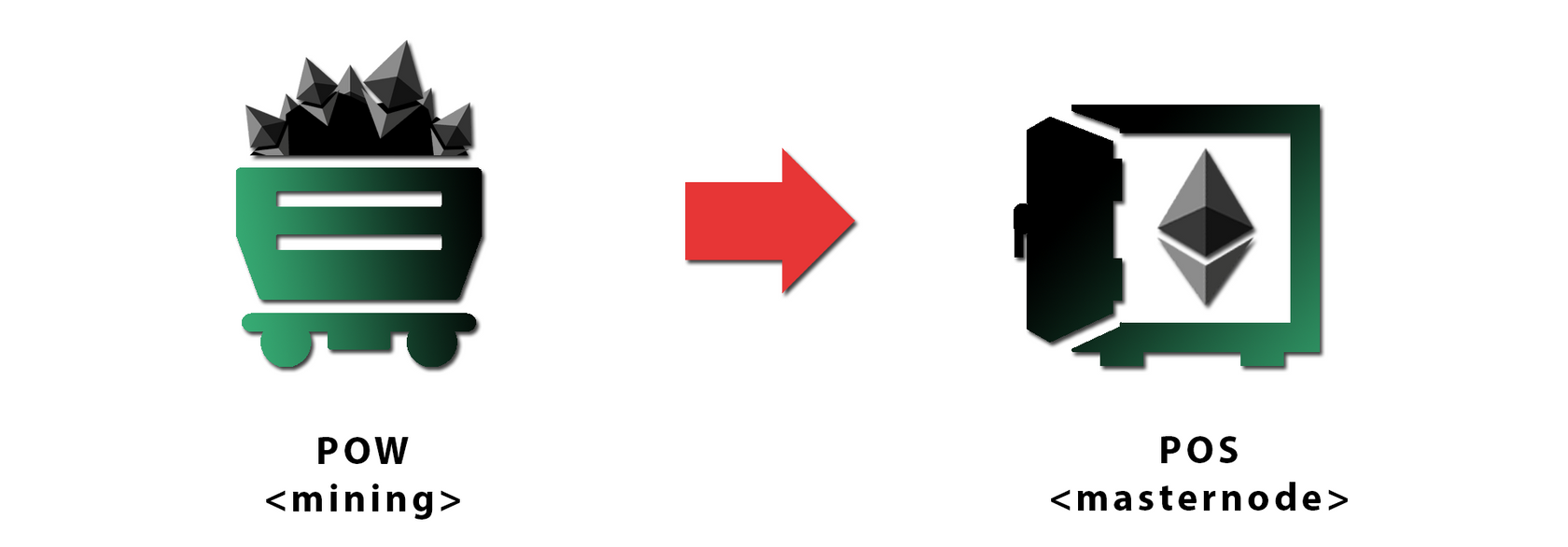

Jedno z najbardziej oczekiwanych odnowień Ethereum w 2018-2019 roku to finałowa część, nosząca nazwę Serenity, która powinna doprowadzić do zmiany algorytmu konsensusu z Proof-of-Work do Proof-of-Stake. Dla minerów będzie to oznaczać zakończenie klasycznego miningu (dowód wykonania pracy) i przejście do otrzymania procentu za samo posiadanie monety (dowód doli). Czy to dobrze, czy źle, jednoznacznej odpowiedzi nie ma. Chociaż algorytm PoS uważa się za bardziej interesujący z technicznego punktu widzenia, może on doprowadzić do problemu centralizacji i kształtowania ceny. O tym, co to takiego PoW i PoS, o istocie, różnice, zaletach i wadach dowiecie się z przeglądu.

PoW czy PoS: krótko i treściwie o algorytmach konsensusu

Wiosną 2017 roku autorzy Ethereum obwieścili pewne detale przyszłego protokołu Casper. Jedną z podstawowych, przewidywanych zmian protokołu, którego komunikat pierwszej części odbył się już w listopadzie 2017 roku, będzie przejście od algorytmu konsensusu Proof-of-Work do Proof-of-Stake. Ten moment przede wszystkim powinien zainteresować tych, którzy zajmują się miningiem. I może nawet druga część protokołu znowu przesuwa się, należy wiedzieć, jaka jest różnica między tymi algorytmami oraz, jakie zmiany czekają minerów. Ale najpierw przeanalizujemy, czym jest algorytm konsensusu i jakie one bywają.

Co to takiego algorytm konsensusu

W każdej sieci, opartej na blockchain’ie udzielane są dwa rodzaje wiadomości: transakcje (umownie mówiąc, przekazanie pieniędzy) i bloki, które składają się z tych transakcji. Aby dokonać transakcji nie jest potrzebna żadna zgoda obcych uczestników systemu, wystarczy tylko znać klucz (hasło, identyfikujące właściciela portfela). Inaczej ma się sprawa z blokami, porządek których w dzienniku transakcji potwierdzany jest przez konsensus. Problemem sieci jest to, iż między węzłami możliwe jest jednoczesne, powtórne nadanie transakcji.

- Przykład sytuacji, która nazywa się „podwójnym wydatkiem”. Jakub ma 1 Bitcoin, który chce przekazać, ale przesyła go jednocześnie Aleksandrze i Ani. I jeśli Aleksandra i Ania nie uzgodnią między sobą tej transakcji (to znaczy nie wiedzą, iż zostało dokonane jednoczesne wysłanie), wówczas pojawia się problem sieci. Dlatego wszyscy uczestnicy sieci koordynują dzienniki, dzięki czemu jedna z operacji Jakuba uda się, a druga zostanie uznana za niepoprawną.

Istota problemu jest zrozumiała, ale jak go rozwiązać z punktu widzenia technicznego? Jest to kwestia nieprosta.

Problem bizantyjskich generałów

Konsensus Bizantyjski to ogólne określenie współdziałania między sobą kilku uczestników sieci, znajdujących się w pewnej odległości od siebie i otrzymujących zadanie z jednego centrum. Przy czym część uczestników sieci, włączając samo centrum, może okazać się przestępcami. Innymi słowy, algorytm protokołu bizantyjskiego powinien zapewnić komunikację między uczestnikami sieci, znajdującymi się w określonej odległości od siebie, wykluczając fałszywe operacje, to znaczy bezpieczeństwo transakcji.

Idea konsensusu bizantyjskiego pojawiła się w latach 80 XX wieku. Jego istota polega na… Puszczamy wodze fantazji. Bizancja w przededniu walki. Armia Bizantyjczyków składa się, na przykład, z 4 legionów, które znajdują się w pewnej odległości od siebie. W określonym czasie każdy z generałów legionów otrzymuje od centrum dowodzenia rozkaz przystąpienia do ataku lub wycofania się. Rozwój sytuacji jest następujący:

- jeśli wszystkie legiony atakują, wygrywają;

- jeśli wszystkie legiony wycofują się, zachowują ludzi (również udane podejście);

- jeśli część atakuje, część wycofuje się, armia ponosi klęskę.

Zadanie jest zrozumiałe, ale gdzie gwarancja, iż wśród generałów nie ma zdrajców, którzy wykonają rozkaz na odwrót? I jaka jest gwarancja, iż sam głównodowodzący nie okaże się zdrajcą, wysyłając różne rozkazy różnym generałom? Wniosek? Generałowie powinni wymieniać się informacją na temat liczby legionów, wiernym Bizancjum i wyciągnąć wnioski nt. liczby zdrajców w legionie. Zadanie przewiduje, iż przy liczbie N generałów zdrajcami mogą okazać się N-1.

Zasada zgodności polega na tym, aby wszyscy pewni generałowie, w wyniku wymiany informacji, doszli do tego samego rozstrzygnięcia, ignorując dane, otrzymane od generała zdrajcy. Wróćmy do przykładu. Zasada wymiany informacji polega na:

- każdy generał wysyła informację nt. liczebności swojego legionu trzem innym generałom. Przy czym zdrajca, w celu dezinformacji, wysyła każdemu innemu generałowi różne liczby dotyczące liczebności. W kryptowalutach jest to odpowiednik spamu, ataku DdoS, fikcyjnych transakcji;

- każdy generał tworzy blok, w którym wskazuje wszystkie cztery otrzymane cyfry ze wskazaniem, od kogo je otrzymał i ten gotowy blok wysyła innym generałom;

- w rezultacie każdy generał ma w ręku 4 bloki z danymi dot. liczebności każdego legionu. I logicznym jest, iż w przypadku trzech generałów cyfry będą jednakowe we wszystkich blokach i tylko w kwestii jednego pojawią się rozbieżności.

Takim sposobem wierni generałowie dochodzą do porozumienia, odrzucając zdanie zdrajcy. Przykład jest uproszczony, ale poglądowo pokazuje, jak uczestnicy sieci dochodzą do wspólnego wniosku, wykluczając fałszywe.

Konsensu Proof-of-Work

Konsensus bizantyjski ma poważny problem. Generałowie wiedzą, od kogo przychodzi informacja. To znaczy brak jest anonimowości, która ma miejsce w przypadku kryptowalut. W latach 90 ubiegłego wieku zaproponowano wariant algorytmu konsensusu, zapewniający anonimowość. Nie będziemy mocno się w to zagłębiać, nie ma to sensu, ale sprowadza się do tego, iż wszystkie wyliczenia (analiza informacji przekazanej sobie nawzajem w sieci) wykonuje komputer. Aby przyłączyć się do sieci, każdy użytkownik powinien wykonać określone zadanie (wykonać wyliczenie, niemożliwe dla człowieka, ale możliwe dla komputera), udowadniające, iż jest on prawdziwym użytkownikiem.

Sam algorytm Proof-of-Work (dowód wykonania pracy) stanowi wyliczenia, które wykonuje komputer w chwili miningu, blokując jednocześnie fałszywe łańcuchy i znajdując prawidłowe transakcje.

Charakterystyczne właściwości Proof-of-Work:

- konsensus rozwiązuje podstawowy problem anonimowych sieci, a mianowicie ataki Sybilli. Jest to sytuacja, kiedy przestępca próbuje okrążyć węzeł ofiary, to znaczy otrzymać dostęp do wszystkich węzłów, znajdujących się obok. Zdobywając kanały wejścia i wyjścia informacji, jest on w stanie przekazywać ofiarze fałszywe dane. W BTC, zbudowanym na algorytmie PoW taka możliwość jest niwelowana, ponieważ węzeł ofiary wybiera inne węzły w sposób przypadkowy, wykluczając całkowite okrążenie ofiary;

- dowód nie przenosi się na inne bloki, to znaczy wyklucza się możliwość jego kradzieży od siebie nawzajem (dowód – wynik obliczeń, na które została zużyta energia);

- nie ma możliwości otrzymania dowodu naprzód. Każdy nowy blok powołuje się na poprzedni, dlatego każdy nowy dowód można obliczać dopiero wraz z pojawieniem się nowego bloku;

- PoW zapewnia uczciwość rozdzielenia nagrody za blok zgodnie z mocą komputera. Jeśli moc (hashrate) wynosi 5% sieci, to miner, poprzez proces wyliczeń, tworzy 5% bloku i otrzymuje 5% nagrody;

- w celu uzyskania dowodu zużywa się rzeczywiste zasoby (energia elektryczna), dlatego minerzy tracą bodziec pewnego wpływu na węzły i przekazywania fałszywej informacji. Jest ryzyko utraty zainwestowanych pieniędzy.

Konsensus Proof-of-Stake

Im więcej minerów pojawia się w sieci i im więcej jest wydobywanej kryptowaluty, tym więcej potrzeba energii w celu wykonania operacji obliczeniowych. Tylko korzyści z tych obliczeń nie ma, oprócz co najwyżej zapewnienia bezpieczeństwa i anonimowości sieci. Próby skierowania energii na odpowiednie tory miały miejsce na różnych etapach w Ripple, gdzie minerzy wykonywali obliczenia, potrzebne dla różnych gałęzi nauki (medycyna, robotyka i t. d.) i za to otrzymywali nagrodę od autorów. Jednak trzeba było od tego odejść.

Drugi problem miningu to nieograniczoność emisji. Podczas, gdy Bitcoin to ograniczenie posiada (i mining BTC już staje się coraz mniej korzystny w miarę obniżania nagrody za blok), to niektóre monety (na przykład Ethereum) nie mają ograniczeń. A każda nieograniczona emisja grozi pozbawieniem wartości.

Algorytm konsensusu Proof-of-Stake (dowód doli) odchodzi od pojęcia emisji. Jeśli w poprzednim algorytmie miner musiał udowodnić swoją obecność w systemie poprzez obliczenia, to tutaj wystarczy, iż miner posiada kryptowalutę, to znaczy dolę w ogólnym systemie, za którą naliczane są procenty. To znaczy, iż mining jako taki znika i zamieniany zostaje przez procenty.

Inne algorytmy dowodów

Algorytmy konsensusu PoW i PoS wykorzystuje większość istniejących kryptowalut. Przy czym za bardziej idealne uważane są monety na podstawie PoS. Ale istnieją i inne mechanizmy ochrony danych, które są chociaż i bardzo podobne do PoW i PoS, jednak posiadają swoje właściwości:

- Proof-of-Activity – model, który stanowi oryginalną symbiozę PoW oraz PoS;

- Delegated Proof-of-Stake – odpowiednik PoS, ale z elementami delegowania głosów. Każdy uczestnik systemu głosuje na świadka w celu ochrony swojej sieci komputerowej. Wpływ na głosowanie określane jest przez to, ile osoba ma tokenów (im jest ich więcej, tym większy jest wpływ na sieć) Algorytm wykorzystuje EOS, Lisk, BitShares;

- Proof-of-Burn – model, przy którym miner wysyła monety na adres, z którego zagwarantowany jest brak możliwości ich wypłaty (palenie monety). Tym samym miner otrzymuje możliwość wiecznego miningu, prawo do którego rozgrywane jest drogą losowania spośród właścicieli spalonych monet;

- Proof-of-Capacity – model, polegający na popularnym pomyśle „pamięć jako zasoby”. Aby włączyć się w proces miningu, należy w odpowiedzi udostępnić część pamięci komputera;

- Proof-of-Storage – podobna wersja poprzedniego algorytmu, z niewielką różnicą: wydzielona pamięć wchodzi we wspólną chmurę publiczną.

Logika danych algorytmów jest trudna do wyjaśnienia. Przecież cel algorytmu to zapewnienie maksymalnego bezpieczeństwa sieci przy minimalnych nakładach energii, z czym w zupełności radzi sobie PoS. Inne odmiany algorytmów wyglądają na próby wymyślenia czegoś nowego, oryginalnego, ale niekoniecznie efektywnego. I, patrząc z punktu widzenia dojrzałości, pozostają w tyle za PoW i PoS.

Skutki przejścia Ethereum z PoW nа PoS

I teraz wróćmy do pytania, od którego zaczęliśmy nasz przegląd: czego mogą oczekiwać minerzy od przyszłych zmian? Dokładnego planu na razie jeszcze nie ma, a i przejście póki co jest odkładane. Początek przejścia zaplanowano na 4 etapie Metropolis (Serenity). Przejście będzie płynne: najpierw zgodnie z algorytmem PoS będzie sprawdzana 1 transakcja ze 100, następnie ich liczba będzie zwiększana.

Minerzy, póki co, sami do końca nie rozumieją, jaki wpływ będzie miało przejście Ethereum na algorytm PoS. Krytyka algorytmu dotyczy również kształtowania cen kryptowaluty. Podczas, gdy przy algorytmie Proof-of-Work minimalna wartość monety to liczba potraconej na jej wydobycie energii, to przy Proof-of-Stake cenę monety określają spekulanci. Jeśli projekt nie będzie interesujący, to cena monety spadnie do zera. Z drugiej strony coraz więcej monet wychodzi na ICO od razu z algorytmem PoS.

Pozostaje kwestia wysokości prowizji za posiadanie monet i jej porównywalności z dochodowością innych instrumentów. Istnieje opinia, iż nie będzie ona wysoka i dlatego popularność Ethereum może rosnąć z powodu podwyższonego ryzyka. W tej kwestii perspektywy ma Ethereum Classic.

Możliwe zmiany:

- obsunięcie wartości, Jak pokazuje praktyka podobnych zmian, nie obserwuje się wzrostu cen. Na odwrót, spada zainteresowanie monetą ze strony minerów, po czym następuje obsunięcie;

- zmiana obiektu miningu. Mining Ethereum gaśnie. I aby wykorzystywać swoje moce, trzeba będzie wybrać inna monetę. Lub spróbować przystąpić do projektu kryptowalutowego, który proponuje opłatę w zamian za wynajem obliczonych mocy (na przykład Golem);

- zmiana układu sił. Dowód doli może doprowadzić do tego, iż poważni inwestorzy będą mogli zgromadzić u siebie większą część kryptowaluty co faktycznie zniszczy zaletę decentralizacji.

Na razie uzasadnienie przejścia na PoS wywołuje więcej pytań, niż odpowiedzi. Analitycy są zgodni co do tego, iż przejście na nowy algorytm na Ethereum (szczegółowo o nim możecie przeczytać tu) będzie mieć korzystny wpływ, ale dokładnych skutków nikt przewidzieć nie może. Kryptowaluty to nowy instrument, pozostaje jedynie zdobywać doświadczenie, nawet jeśli przyjdzie nam popełniać błędy.

P.S. Podobał się mój artykuł? Udostępnij go w sieciach społecznościowych, najlepszy sposób na podziękowanie:)

Treść tego artykułu stanowi wyłącznie prywatną opinię autora i może nie pokrywać się z oficjalnym stanowiskiem LiteForex. Materiały publikowane na tej stronie mają wyłącznie charakter informacyjny i nie mogą być traktowane jako porada inwestycyjna ani konsultacja w rozumieniu dyrektywy 2014/65/UE.

Zgodnie z przepisami prawa autorskiego artykuł ten jest chronionym obiektem własności intelektualnej, co obejmuje zakaz kopiowania i rozpowszechniania bez zgody.